Le nettoyage d’un ordinateur victime d’un rançongiciel peut parfois être très complexe. Il est donc essentiel de se prémunir contre ces attaques en protégeant son ordinateur. Enfin, il ne faut jamais oublier qu’un virus informatique peut être associé à d’autres malveillances, il sera donc toujours important de rechercher tous les virus qui peuvent être présents et ensuite de modifier ses mots de passe en ligne.

Les conseils donnés ici font référence à différents outils qui ont été testés dans ces situations, tous sont accessibles gratuitement. Vous pouvez la plupart du temps obtenir de l’aide auprès de la société qui publie votre antivirus. Vous trouverez aussi une page listant différents outils de sécurité qui peuvent vous être utiles dans ces situations.

Voici une procédure générique qui va vous permettre de désinfecter votre ordinateur des rançongiciels.

Cette procédure est divisée en trois sous-procédures, selon la version du rançongiciel auquel vous êtes confronté :

- Désinfection en mode sans échec – certains rançongiciels empêchant le redémarrage en mode sans échec, celle-ci ne fonctionne pas systématiquement.

- Restauration du système (sans perte de données) depuis la ligne de commandes en mode sans échec.

- Désinfection en démarrant sur un cédérom de secours (ou clef USB).

Attention: Ces opérations peuvent être compliquées pour un simple usager de l’outil informatique, n’hésitez pas à demander de l’aide à des personnes qui seraient plus à l’aise que vous, et en entreprise ou dans les administrations, il est indispensable de faire appel aux personnels spécialisés. Vous pouvez chercher de l’assistance sur les forums d’entraide animés par nos partenaires et d’autres acteurs de la sécurité sur Internet.

Pensez à sécuriser par la suite votre ordinateur, ce dernier étant vulnérable à de nouvelles infections.

Procédure 1 : désinfection en mode sans échec

Vous pouvez suivre la procédure suivante en mode sans échec:

- Redémarrage en mode sans échec, pour cela :

- Redémarrer l’ordinateur, et avant le logo Windows,…

- Tapoter sur la touche F8, un menu va apparaître.

- Choisir Mode sans échec avec prise en charge du réseau et appuyer sur la touche entrée du clavier. (Si le redémarrage en mode sans échec ne fonctionne pas, passez à la procédure 2).

- Une fois en mode sans échec:

- Suppression des éléments malicieux via RogueKiller:

- Télécharger RogueKiller : http://www.sur-la-toile.com/RogueKiller/

- Après le pre-scan, Lancer un Scan en cliquant le bouton Scan à droite

- Le bouton Suppression devrait être dégrisé. Cliquez dessus afin de supprimer les éléments détectés.

- Suppression des éléments malicieux via RogueKiller:

- Supprimer les éléments malicieux avec Malwarebyte’s Anti-Malware :

- Télécharger et installer Malwarebyte’s Anti-Malware

- Mettre à jour

- Faire un scan rapide

- Supprimer toutes les détections en cliquant sur le bouton Supprimer Sélection.

- Redémarrer l’ordinateur, si le rançongiciel ne se lance plus, c’est gagné.

Vous n’avez plus qu’à sécuriser votre ordinateur.

Procédure 2 : Restauration du système en invite de commandes en mode sans échec

Cette procédure consiste à lancer une restauration du système en invite de commandes en mode sans échec.

La restauration du système restaure une image du système antérieure, vous ne perdez aucune donnée.

Windows XP

- Redémarrer en mode sans échec, pour cela :

- Redémarrer l’ordinateur, avant le logo Windows,…

- Tapoter sur la touche F8, un menu va apparaître.

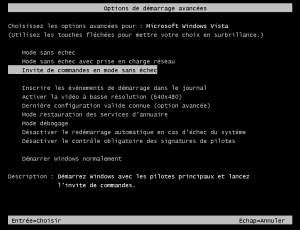

- Choisir Invite de commandes en mode sans échec et appuyer sur la touche entrée du clavier. (Si le redémarrage en mode sans échec ne fonctionne pas, passez à la procédure suivante).

- Une fois en mode sans échec et l’invite de commandes affichée, saisir les commandes suivantes en validant par entrée:

- cd %windir%

- cd system32

- cd restore

- rstrui.exe

- Laissez-vous guider dans la restauration du système, en sélectionnant une date de restauration antérieure à l’infection.

Windows Vista/Seven

- Redémarrer en mode sans échec, pour cela:

- Redémarrer l’ordinateur, avant le logo Windows,…

- Tapoter sur la touche F8, un menu va apparaître.

- Choisir Invite de commandes en mode sans échec et appuyer sur la touche entrée du clavier. (Si le redémarrage en mode sans échec ne fonctionne pas, passez à la procédure suivante).

- Une fois en mode sans échec :

- Saisir la commande rstrui.exe et valider.

- Laissez-vous guider dans la restauration du système, en sélectionnant une date de restauration antérieure à l’infection.

Windows Seven : Restauraton du système au démarrage

Dans le cas de Windows Seven, Il est possible de lancer une restauration du système au démarrage de l’ordinateur.

Note : si vous avez déjà tenté une restauration du système en ligne de commandes en mode sans échec – paragraphe précédent – et que la restauration du système n’a pas fonctionné, cela ne sert à rien de tenter par cette option.

- Redémarrer l’ordinateur, et avant le logo Windows,…

- Tapoter sur la touche F8, un menu va apparaître.

- Dans le menu, sélectionner l’option Réparer l’ordinateur.

- Le menu d’options de récupération système s’ouvre.

- Sélectionner Restaurer le système.

- Laissez-vous guider dans la restauration du système, en sélectionnant une date de restauration antérieure à l’infection.

Après restauration

Si la restauration a fonctionné, vous devriez être débarrassé du rançongiciel. Il est tout de même conseillé de scanner son ordinateur afin de supprimer d’éventuelles autres infections. Vous pouvez le faire avec Malwarebyte’s Anti-Malware.

Enfin sécurisez votre ordinateur, ce dernier est encore vulnérable et peux être à nouveau infecté en surfant.

Procédure 3 : RogueKiller en invite de commandes en mode sans échec

Une autre solution de désinfection consiste à utiliser le programme RogueKiller en invite de commandes en mode échec.

Il suffit de télécharger RogueKiller sur une clef USB depuis un autre PC et de lancer RogueKiller sur le PC infecté en invite de commandes en mode sans échec.

Cette procédure fonctionne sur Windows Vista et Windows 7.

La procédure complète est décrite sur cette page : http://www.malekal.com/2013/05/30/windows-vistaseven-roguekiller-en-invite-de-commandes-en-mode-sans-echec/

Procédure 4 : Désinfection par CD Live

CD Live Malekal

Le site malekal.com fournit un Live CD complet qui permet, en autre, de désinfecter avec le programme RogueKiller.

Le CD Live permet aussi de naviguer dans vos dossiers pour éventuellement supprimer les fichiers relatifs aux ransomwares.

En général ces derniers se trouvent dans les dossiers :

- C:\Utilisateurs\AppData\Roaming

- C:\Documents and settings\Application Data

Les fichiers ont souvent un nom aléatoire du type 324335423.dll ou skype.dat dans le cas de la variante Urausy.

La procédure d’utilisation du CD Live Malekal est disponible à cette adresse : http://www.malekal.com/2013/02/22/malekal-live-cd/

CD live de Kaspersky

Windows Unlocker depuis le CD Live « Kaspersky Rescue Disk » est aussi une solution. Celle-ci consiste à démarrer sur un système alternatif afin d’avoir accès aux fichiers Windows et supprimer les éléments malicieux.

Le principe est de :

- Graver le fichier image (ISO) du CD Live « Kaspersky Rescue Disk » avec un logiciel de gravure : http://www.malekal.com/2010/11/12/graver-une-image-iso-avec-imgburn/

- Booter dessus (démarrer dessus), se reporter à la page suivante : http://forum.malekal.com/kaspersky-live-windows-unlocker-t35913.html

- Redémarrer l’ordinateur et changer la séquence de démarrage http://forum.malekal.com/booter-sur-dvd-t9447.html afin de démarrer sur le CD et non sur Windows.

Notez qu’il est possible de mettre l’ISO sur une clef USB, dans le cas où vous n’avez pas de lecteur CD-Rom :

- Procédure Kaspersky : http://support.kaspersky.com/fr/faq/?qid=208282164

- Procédure Malekal : http://forum.malekal.com/kaspersky-live-windows-unlocker-t35913.html

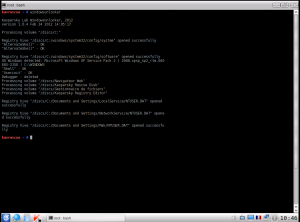

Une fois que vous êtes sur le CD Live Kaspersky Rescue Disk, suivez la procédure suivante pour supprimer les rançongiciels:

- Cliquer sur le menu pour obtenir le Terminal.

- Dans la fenêtre noire, saisir windowsunlocker (respecter les majuscules/minucules) :

- Lorsque vous lancez Kaspersky Unlocker, repérez le fichier donné en suspicious modification. (Dans l’exemple ci-dessous : C:\Documents and Settings\Mak\Application Data\flint4ytw.exe)

Si aucune ligne suspicious modification n’est affichée, alors aucun élément malicieux n’a été supprimé.

En vidéo:

Rédigé avec l’appui technique du forum Malekal.com

Pingback: Maeol – Audit, Développement, Formation, Communication, Photographie – Picardie – Les rançonsware.. les virus qui vous réclament de l’argent